OpenVPN

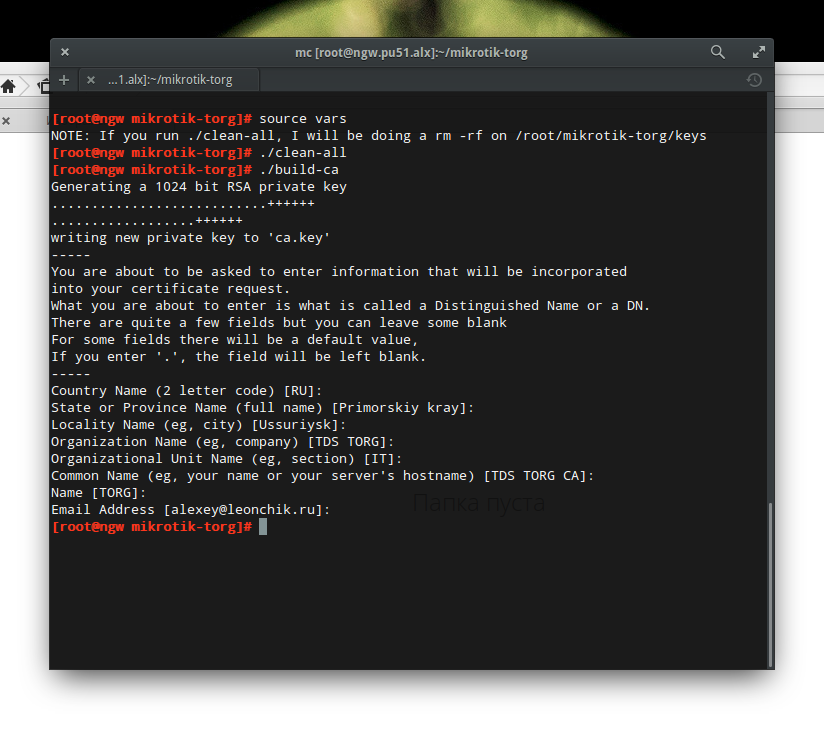

Первое, что нам нужно сделать - это ключи. Сделаем корневой сертификат и ключ с сертификатом для собственно сервера. Воспользуемся замечательным набором скриптов easy-rsa в моем случае скрипты были установлены на моих серверах вместе с OpenVPN. Правим на свое усмотрение vars и генерим нужные нам ключики. Сначала корневой, потом серверный.

В Mikrotik-e есть несколько особенностей. Соединение устанавливается только по протоколу TCP, обязательно присутствует авторизация по логину / паролю. Так как соединение у нас устанавливается все равно по защищенному каналу, то я решил отказаться от клиентских сертификатов, оставить только парольную аутентификацию, так и файликов меньше и конфиг для людей проще.

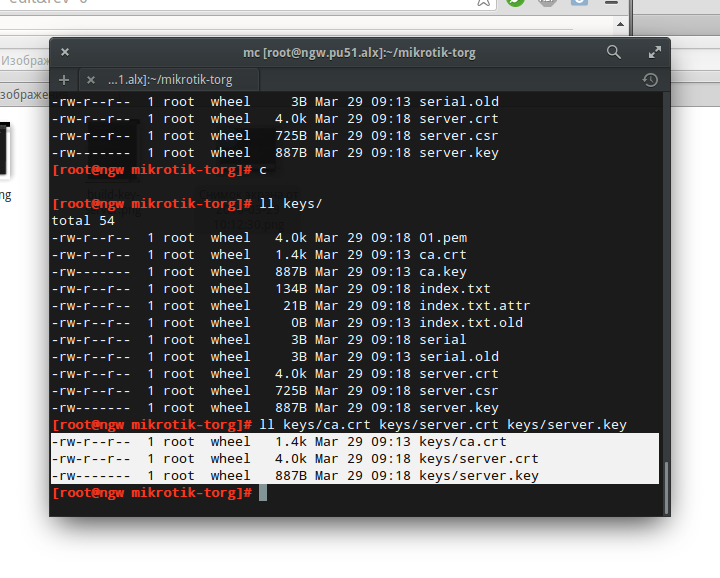

Сертификаты готовы, закидываем их на микротик, далее импортируем последовательно сначала корневой потом серверный ключик и сертификат. Корневой - только сертификат.

ca.crt server.crt server.key

Идем на микротик и импортируем наши ключики последовательно

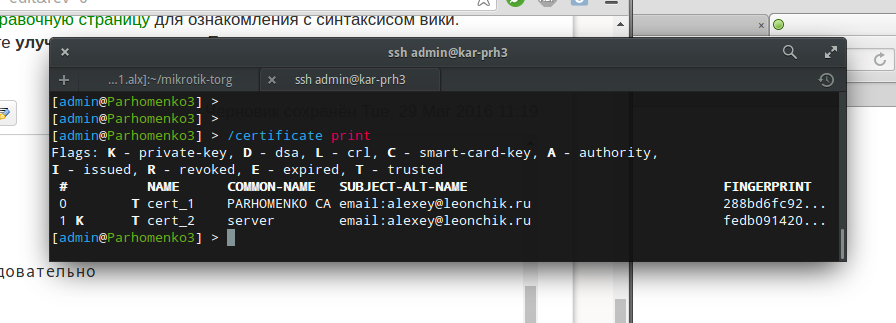

/certificate import file-name=ca.crt /certificate import file-name=server.crt /certificate import file-name=server.key

Смотрим, что получилось:

Теперь приступим к настройке самого OpenVPN…

Создадим пул адресов, с которым будет работать OpenVPN: 10.15.20.2-10.15.20.100

[admin@Parhomenko3] /ip pool> export # jul/07/2016 20:37:20 by RouterOS 6.34.3 # software id = 83PA-7RYY # /ip pool add name=dhcp ranges=192.168.2.71-192.168.2.90 add name=ovpn ranges=10.15.20.2-10.15.20.100

Создадим профиль, с которым будет работать наш сервер

[admin@Parhomenko3] > /ppp profile export # jul/07/2016 20:42:09 by RouterOS 6.34.3 # software id = 83PA-7RYY # /ppp profile add local-address=10.15.20.1 name=ovpn remote-address=ovpn

Это сам сервер

[admin@Parhomenko3] > /interface ovpn-server export # jul/07/2016 20:44:24 by RouterOS 6.34.3 # software id = 83PA-7RYY # /interface ovpn-server server set certificate=cert_2 cipher=blowfish128,aes128,aes192,aes256 default-profile=ovpn enabled=yes keepalive-timeout=120